越来越多的负载发生在边缘,这使得边缘被黑客视为香饽饽,数以亿计的物联网设备无形中增加了被攻击的风险,让边缘也成了放贼入口。

别让边缘成为核心数据威胁入口

NetApp给出的一项数据显示,亚太地区预计到2020年将拥有86亿台物联网设备,要想利用由此产生的海量数据,企业必须具备在边缘处理数据的能力,才能快速获得洞察力并做出实时决策。也就是说,边缘承载的生产数据与日俱增,IoT设备和应用程序利用数据分析和数据精简等服务,从而合理、快速、智能地决定哪些数据需要立即处理,哪些数据需要发送回核心或云中,哪些数据可以被丢弃。

在制造业,利用IoT设备在边缘处理数据,制造商可以通过检测设备故障的早期迹象来实现预测性维护,这有助于防止那些妨碍生产的故障发生或进行不必要的维护检查。例如和利时研发的自动化系统支持着全球2.5万台套工业系统设备的日常运行,覆盖中国高速铁路、地铁运营和核电、火电厂自动化控制等市场。要对全球2万多台套系统设备进行系统的管理与维护绝非易事,按照传统方式,这需要消耗大量人力、物力、精力实施现场服务、巡检和定期维护。

对于装备生产线、发电厂这样的大规模企业来说,生产暂停就意味着巨大损失。以热电厂中的一台锅炉设备为例,维修本身也许只要几个小时,但前期等待锅炉冷却、后期重新上水加热,都需要较长的时间,前前后后至少要停产一周——对于日发电量数千万度的发电厂来说,这造成的直接经济损失已经相当惊人了。

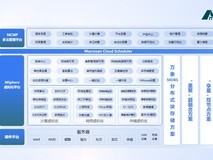

在网络边缘加入智能化的元素之后,可以让处于边缘的每个设备都拥有数据处理能力,而非只是将数据存在云端。与云计算融合之后,智能边缘可以规模化的配置和部署成千上万的边缘设备,并结合不同的场景进行自动调度,让物联网环境内的每个设备都能自行采集、计算、分析、反馈需求,在端与数据中心之间自由交互。

由此可以看到,一方面边缘承担的任务更重了,另一方面边缘处理让数据中心对物联网设备的掌控力被削弱了。传统集中式的IT架构对数据在本地掌控力强,物理访问限制权限也相应高一些,而远在边缘的的设备在数据交互时则欠缺可见性,一旦黑客从边缘入口击破,距离核心数据就近了一步,而且容易导致规模化传导。

考虑到边缘计算对分布式结构的应用,这样会暴露可能会遭受的攻击向量和漏洞,这也是为何边缘服务商推出了一系列的安全措施。例如Akamai爬虫管理器的爬虫程序智能控制台,聚合了来自Akamai客户群的情报以提供背景信息,使客户能够将自己的爬虫流量与其他客户以及整个网络中的爬虫流量进行比较。凭借每天超过110亿的爬虫访问请求,企业能够对爬虫攻击进行智能分析,包括每一次攻击在一轮大型攻击以及整个行业内的状况。

边缘的另一个问题是运行环境复杂,在进行文件配置、功能部署时稍有不慎就会踩到零日漏洞、协议漏洞的坑,而且原有网络线路的设计也难以抵御新型攻击。对于企业来说,不仅要在中央控制台对每一个边缘物联网设备进行集中管控,还要对每台设备进行监测、维护、检修,主动防御不可或缺。此外,各自为战也是难解决的问题。

以物联网场景为例,设备形态和功能千奇百怪,从终端、无线接入、网关,再到云平台,不少设备使用的操作系统也是不统一的,不是定制的就是非标准的,无形中为运维人员增加了负担,木马病毒通常会以爬虫的形式自行找到设备之间联网的节点,然后去破解路由器等无线设备的安全漏洞。

需要注意的一点是,有些软件厂商和芯片厂商提供的技术支持有期限,或者后续会由于加入附加服务而涨价,这样一来留给设备商的利润本身就不多,他们也就不会将更多精力放在安全上。并没有“一家”厂商为企业的物联网方案负责,当然这里所说的“一家”是指整合的安全方案商。事实上在部署物联网设施的过程中,企业通常无法控制这些智能连接设备所使用的软硬件来源与品质。存在于不同IT环境中的联网设备,多数是由不同厂商“组装”起来的,硬件、软件、组件的提供方都不一样。这种情况造成的困境之一是,有时候芯片升级了可对应的软件升级并没有赶上,而安全补丁更新的时候组件又不支持。

边缘如何放贼进入?一方面要分布计算集中管控,主动防御,另一方面要靠边缘场景中的各方协作,才能守好这道安全大门。

- 调查区域:企业小调查(点击预览可查看效果)

本文属于原创文章,如若转载,请注明来源:别让边缘成为核心数据威胁入口//cloud.zol.com.cn/735/7351756.html